Pesquisadores descobriram uma base de dados que armazena mais de dois milhões de credenciais de logins e senhas de usuários de Facebook, Twitter, Google e outros. A descoberta foi publicada na terça-feira (3) no blog da Trustwave's Spider Labs, equipe que trabalha e investiga segurança web.

O grupo descobriu um banco de dados on-line lotado de informações da contas de serviços populares como redes sociais e plataformas de e-mail. São mais de 1,58 milhão de nomes de usuários e senhas no servidor. Deste total, 318.121 são do Facebook, 21.708 são do Twitter, 54.437 são de contas baseados na plataforma Google e 59.549 logins do Yahoo. Outras 320 mil logins também foram roubados de serviços de e-mail. O número restante de contas comprometidas são de acesso ao LinkedIn, a FTPs e outros serviços online.

Dos logins e senhas roubados, 97% pertencem a usuários da Holanda, seguido por Tailândia, Alemanha, Cingapura e Indonésia. Usuários dos Estados Unidos tiveram menos de duas mil credenciais roubadas. Porém, há mais de 90 países na lista e sabe-se que foi usado um sistema para enganar o IP real dos contanimados.

Há também uma presença notável de endereços vk.com e odnoklassniki.ru, dois sites sociais mais populares na Europa e que operam também em russo, o que provavelmente indica que uma parcela razoável de vítimas do roubo de logins e senhas também foi composta de falantes da língua, diz o grupo de segurança web.

Há também uma presença notável de endereços vk.com e odnoklassniki.ru, dois sites sociais mais populares na Europa e que operam também em russo, o que provavelmente indica que uma parcela razoável de vítimas do roubo de logins e senhas também foi composta de falantes da língua, diz o grupo de segurança web.

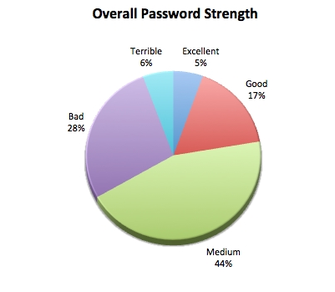

Spiderlabs mostra qualidade das senhas de usuários de Internet (Foto: Reprodução/Spiderlabs)

Spiderlabs mostra qualidade das senhas de usuários de Internet (Foto: Reprodução/Spiderlabs)

Quem estaria por trás do ataque seria o controlador da botnet Pony. A versão 1.9 da rede tem um poderoso sistema espião e de keylogging que captura senhas e credenciais de login dos usuários infectados quando eles acessam aplicativos e sites da Internet. Um botnet pode ser construído e hospedado diretamente em um site e armazenar automaticamente todos dados colhidos de usuários infectados como logins, senhas, endereços de e-mail e outras informações digitadas.

Senhas eram "terríveis"

Ainda segundo os pesquisadores, a investigação também descobriu hábitos péssimos dos usuários cujas senhas mais comuns eram "123456 ", "123456789 ", "1234" e "password ". Dos códigos, 6% foram consideradas "terríveis", 28% ruins, 44% razoáveis, 1% boas e apenas 5% excelentes.

Na análise, as senhas consideradas ótimas são aquelas que usam todos os tipos de caracteres e somam mais de oito digitos, e as senhas com quatro ou menos caracteres são consideradas "terríveis".

Fonte: http://www.techtudo.com.br/noticias/noticia/2013/12/milhoes-de-logins-e-senhas-de-facebook-twitter-google-sao-roubados.html

By samuelads

Ainda segundo os pesquisadores, a investigação também descobriu hábitos péssimos dos usuários cujas senhas mais comuns eram "123456 ", "123456789 ", "1234" e "password ". Dos códigos, 6% foram consideradas "terríveis", 28% ruins, 44% razoáveis, 1% boas e apenas 5% excelentes.

Na análise, as senhas consideradas ótimas são aquelas que usam todos os tipos de caracteres e somam mais de oito digitos, e as senhas com quatro ou menos caracteres são consideradas "terríveis".

Fonte: http://www.techtudo.com.br/noticias/noticia/2013/12/milhoes-de-logins-e-senhas-de-facebook-twitter-google-sao-roubados.html

By samuelads